Naše nejnovější konzultační hodina se zaměřila na téma organizačních opatření k Zákonu o kybernetické bezpečnosti (ZoKB) a dali jsme jí podtitul Jak správně nastavit procesy a odpovědnosti.

Do virtuálního křesla pro expertního hosta usedl Radek Váňa ze společnosti EY. Radek je zkušený kyberbezpečnostní konzultant s hlubokými znalostmi ISO 27001, generativní umělé inteligence a regulatorních požadavků jako ZoKB a DORA.

Záznam přednášky je k dispozici na YouTube kanále MoyaZone, nebo si pod videem můžete přečíst naše zápisky.

Proč právě teď? Kontext NIS2 a Digitální dekády

- Radek na úvod vysvětlil, proč se nyní věnujeme novému ZoKB a souvisejícím vyhláškám. Důvodem je povinnost České republiky převést do právního řádu požadavky evropské směrnice NIS2. Tato směrnice je součástí širší evropské strategie nazvané „2030 digitální dekáda“, jejímž cílem je posílit kyberbezpečnost napříč Evropskou unií.

- Cílem je nastavit společnou minimální úroveň zabezpečení v EU, a to nejen prostřednictvím NIS2, ale i dalších předpisů jako DORA a CRA a další.

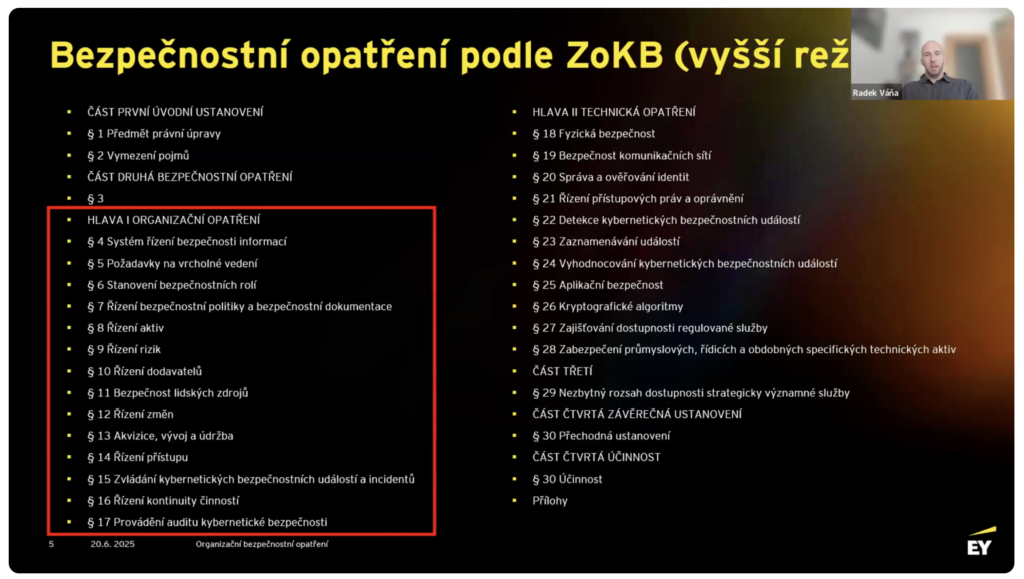

Jednotlivá organizační opatření pro režim VYŠŠÍCH povinností

Systém řízení bezpečnosti informací (ISMS):

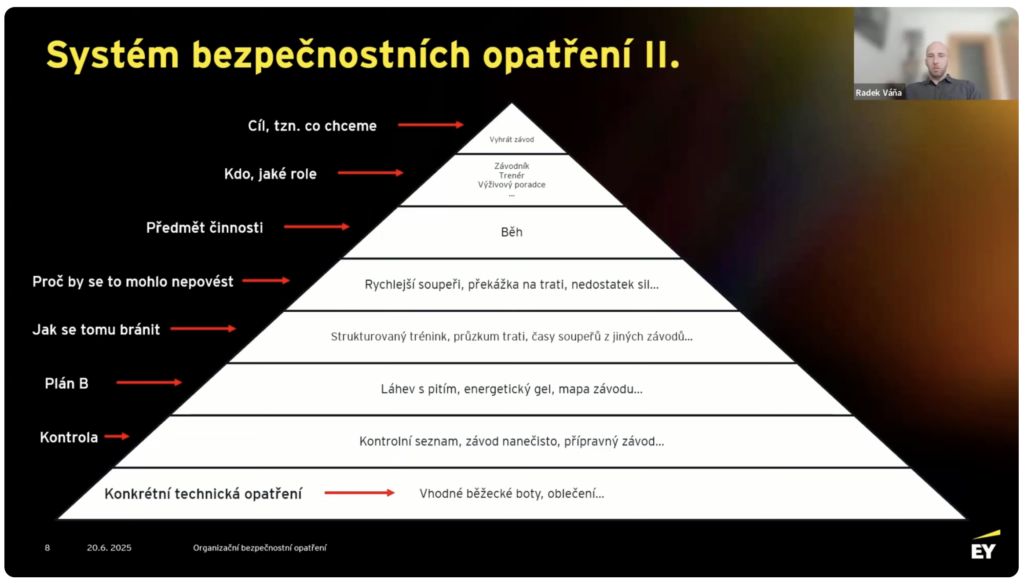

Pochopení systému bezpečnostních opatření (ISMS)

- Častým problémem je nepřehlednost množství opatření. Radek Váňa zdůraznil, že systém bezpečnostních opatření, tedy Systém řízení bezpečnosti informací (ISMS), není nic složitého, ale je to spíše logický postup, který aplikujeme denně i v běžných činnostech.

- Pro lepší pochopení byl systém přirovnán k univerzálním příkladům:

- Příklad první: Běžecký závod: Cíl (vyhrát), odpovědnost (běžec, trenér), předmět (běh), nebezpečí (soupeři, špatná forma), opatření (trénink, výživa), záložní plán (energetický gel), kontrola (přípravné závody).

- Příklad druhý: Cesta do zaměstnání: Cíl (dostat se do práce), odpovědnost (zaměstnanec), předmět (pohyb), nebezpečí (dopravní zácpa), opatření (zjištění špičky), záložní plán (náhradní doprava), kontrola (denní ověřování cesty).

- Tyto příklady ilustrují, že organizační opatření tvoří ucelený systém, jehož jednotlivé části na sebe vzájemně navazují a každá má svou funkci.

- Stanovení a pravidelné vyhodnocování cílů, snaha o neustálé zlepšování (např. pomocí PDCA cyklu).

Požadavky na vrcholné vedení

Povinnosti vrcholného vedení zahrnují:

- absolvovat školení,

- zajistit zdroje pro ISMS,

- zapojit se do řízení kontinuity,

- seznamovat se s klíčovými dokumenty (zpráva o přezkoumání ISMS, zpráva o hodnocení rizik, analýza dopadů, výsledky auditu) a

- zřídit výbor pro řízení ISMS.

Stanovení bezpečnostních rolí

Základní bezpečnostní role:

- manažer kybernetické bezpečnosti – odpovědný za ISMS, role neslučitelná s rolí odpovědnou za provoz regulované služby, důležitá je jeho zastupitelnost

- architekt kybernetické bezpečnosti – návrh a implementace bezpečnostních opatření

- garant – odpovedný za bezpečnost aktiva

- auditor kybernetické bezpečnosti – neslučitelný s předchozími rolemi

Řízení bezpečnostní politiky a bezpečnostní dokumentace

Bezpečnostní politika a dokumentace: Popisuje fungování ISMS, může být stručná s odkazy na podrobné navazující dokumenty. Klíčový je obsah a logická návaznost, nikoli jen forma. Je naprosto klíčové mít všechny firemní procesy zmapované a definované odpovědné osoby.

Řízení aktiv

- Povinnost určit aktiva a jejich vzájemné vazby je na úrovni zákona.

- Musí být vypracována metodika pro určování a hodnocení aktiv.

- Aktiva by měla mít určené garanty odpovědné za jejich zabezpečení.

Řízení rizik

Důležitý proces, který se zaměřuje na určení hrozeb a jejich pravděpodobnosti. (pozn.: O řízení rizik už dříve v konzultačních hodinách mluvil Zbyněk Vallo, více se jim budeme věnovat opět v rámci CyberEdu Letní školy.)

Řízení dodavatelů

- Ačkoliv se zdá jednoduché, je to jedno z nejsložitějších opatření.

- Je nutné hodnotit rizika z širšího pohledu (nejen kyberbezpečnost, např. certifikace ISO 27001 nestačí – je třeba zvážit dodavatelský řetězec, sankce, subdodavatele).

- Za poskytování regulované služby zůstává ultimátní odpovědnost vždy na poskytovateli.

- Důležité je mít exit strategii pro případ selhání dodavatele.

- Praktické uplatnění: Požadavky na dodavatele by měly být zohledněny již při jejich výběru a zakotveny ve smlouvě (včetně sankcí). Ověřování se provádí auditem u dodavatelů, buď interně, nebo přes třetí stranu.

Bezpečnost lidských zdrojů

- Primárně se týká školení, přičemž účinnost školení musí být ověřována.

- Je třeba stanovit disciplinární proces pro porušení bezpečnostních postupů.

Řízení změn

- Zajišťuje, že bezpečnostní opatření zůstanou efektivní i při změnách v poskytování služby (např. instalace nového programu, zavádění nových zranitelností).

- Souvisí s pravidly pro výběr a údržbu vybavení.

Akvizice, vývoj, údržba

- Např. požadavky na vícefaktorovou autentizaci, kryptografické algoritmy, oddělení specifických prostředí…

Řízení přístupu

- Je jedno z nejdůležitějších opatření, protože brání útočníkovi dostat se k aktivům.

- Měl by být kladen velký důraz na přístup k firemním i osobním zařízením používaným k práci.

- Přístup by měl být založen na skupinách a rolích, nikoli na individuálních jménech.

- Přidělování přístupů musí být pravidelně kontrolováno, dokumentováno a aktualizováno.

Zvládání kybernetických bezpečnostních událostí a incidentů

- Nejdůležitější je včasná detekce a sběr informací pro vyhodnocení příčiny.

- Incidenty je nutné nahlásit Národnímu úřadu pro kybernetickou a informační bezpečnost (NUKIB) v zákonné lhůtě.

Řízení kontinuity činností

- Cílem je, aby organizace mohla fungovat i po incidentu.

- Je nutné mít připravené plány, které se pravidelně aktualizují, testují a revidují.

- (Poznámka: O BCM mluvil v minulé konzultační hodině Vladimír Jeřábek.)

Provádění auditu kybernetické bezpečnosti

- Povinnost provádět audit celého ISMS nestrannou osobou.

- Často se tato činnost outsourcuje z ekonomických důvodů. Interní audit je možné přenést na třetí osobu a nemusíte na to mít dedikovanou osobu ve vaší firmě.

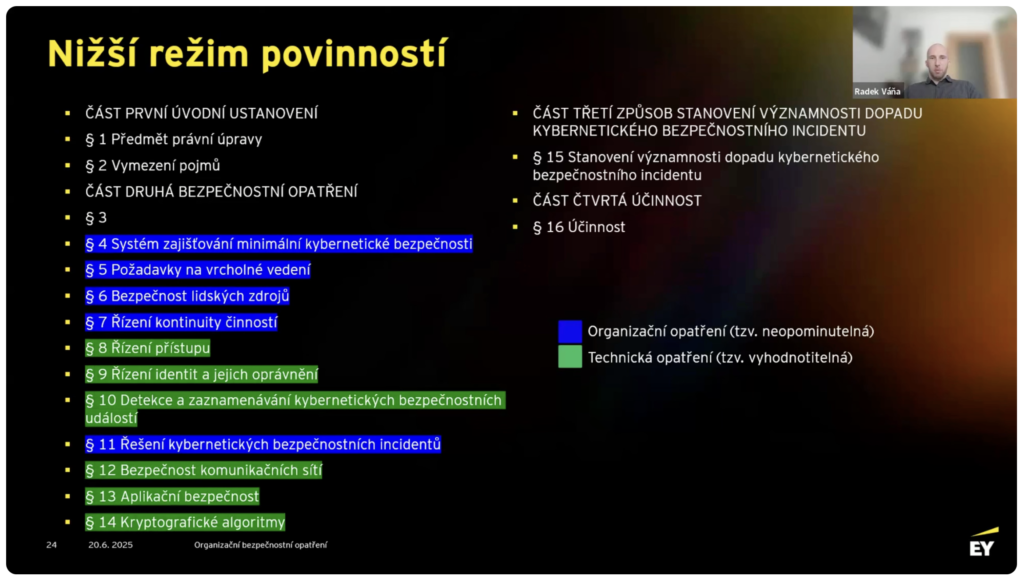

Jednotlivá organizační opatření pro režim NIŽŠÍCH povinností

Pro nižší režim povinností platí méně opatření, avšak jsou to ty úplné základy kybernetické bezpečnosti, které by měl dělat každý, bez ohledu na to, zda se na něj zákon vztahuje:

- Systém zajišťování minimální kybernetické bezpečnosti.

- Požadavky na vrcholné vedení.

- Bezpečnost lidských zdrojů.

- Řízení kontinuity činností.

- Řešení kybernetických bezpečnostních incidentů

Dotazy

Přímý dopad zákona na dodávky a automatizované procesy (RPA): Pokud poskytování regulované služby závisí na těchto technologiích, pravděpodobně budou podpůrnými aktivy a musí být řízeny podle paragrafu řízení aktiv. Pokud jsou dodávány dodavatelem, musí se řídit pravidly pro řízení dodavatelů.

Zapojení vrcholového managementu: Vrcholový management má konečnou odpovědnost. Jejich zapojení zahrnuje jmenování osob do bezpečnostních rolí, zajištění zdrojů pro ISMS, zapojení do testování plánů kontinuity a seznamování se s klíčovými dokumenty. Může být vyvozena i osobní zodpovědnost.

ISO 27001 audit a požadavky zákona: Audit ISO 27001 pokryje většinu ISMS, ale některé požadavky ZoKB (např. včasné hlášení incidentů NUKIBu) jdou nad rámec ISO. Důraz byl kladen na nutnost vlastního interního auditu, který je první věcí, na kterou se NUKIB ptá při kontrole. Interní audit nemusí pokrývat všechny oblasti ročně, ale systém musí být zaauditován do dvou let, případně po částech do pěti let.

DORA vs. ZoKB: Nařízení EU jako DORA mají přednost před vyhláškami, pokud mají stejné nebo přísnější bezpečnostní požadavky. To je uvedeno přímo v zákoně (např. paragraf 70-71). Ostatní povinnosti ze zákona, jako hlášení incidentů nebo registrace poskytovatele, však stále platí.

Slučitelnost bezpečnostních rolí: Manažer kybernetické bezpečnosti nesmí být odpovědný za provoz. Auditor nesmí být sloučen s předchozími rolemi. Role architekta kybernetické bezpečnosti není vyhláškou vyloučena z případného sloučení. Nedoporučuje se, aby manažer kybernetické bezpečnosti byl podřízen IT řediteli.

Kvalifikace interního auditora: Požadavky jsou vypsány v příloze vyhlášky k ZoKB.