První zářijová konzutlační hodina byla věnována otázkám k Zákonu o kybernetické bezpčečnosti, NIS2, ZoKB povinnostem, bezpečnosti informací, ale také varování NÚKIBu, nařízení DORA a souvisejícím tématům. Expertním hostem byl Zbyněk Malý.

1. Aktuální stav zákona o kybernetické bezpečnosti, vyhlášek a NIS2

Standardní proces schvalování vyhlášek v ČR:

1. Vypracování návrhu

Příslušné ministerstvo nebo úřad (např. NÚKIB) připraví návrh vyhlášky a vloží jej do systému VeKLEP (Vládní elektronická knihovna legislativního procesu)

2. Meziresortní připomínkové řízení

Ostatní ministerstva a připomínková místa mohou uplatnit zásadní a ostatní připomínky; zásadní připomínky musí být vypořádány

Zde se právě nachází Vyhláška o regulovaných službách – probíhá vypořádání připomínek (pozn. právě v pátek byla tato vyhláška posunuta do LRV)

3. Legislativní rada vlády

Po vypořádání připomínek jde návrh na projednání do LRV, kde se posuzuje právní kvalita a soulad se zákony ČR

Zde se právě nachází:

Vyhláška o Portálu Úřadu a požadavcích na vybrané úkony – čeká na schválení

Vyhláška o bezpečnostních opatřeních poskytovatele regulované služby v režimu vyšších povinností – posouvá se k projednání na pracovní komisi Legislativní rady vlády (LRV)

Vyhláška o bezpečnostních opatřeních poskytovatele regulované služby v režimu nižších povinností – posouvá se k projednání na pracovní komisi Legislativní rady vlády (LRV)

Vyhláška o bezpečnostních pravidlech pro orgány veřejné správy využívající služby poskytovatelů cloud computingu – posouvá se k projednání na pracovní komisi Legislativní rady vlády (LRV)

Vyhláška o bezpečnostních úrovních informačních systémů veřejné správy – posouvá se k projednání na pracovní komisi Legislativní rady vlády (LRV)

4. Schválení vládou ČR

Vláda vyhlášku schvaluje (pokud je to vyhláška vydávaná vládou) nebo bere na vědomí, že ji vydá příslušný úřad/ministerstvo

5. Úřední ověření a publikace

Schválená vyhláška je publikována ve Sbírce zákonů (v části věnované vyhláškám). Den vyhlášení je den rozeslání příslušné částky Sbírky

6. Účinnost

Standardně nabývá účinnosti 15. den po vyhlášení, pokud není stanoveno jinak (často bývá stanovena kratší nebo delší lhůta vzhledem k potřebám implementace)

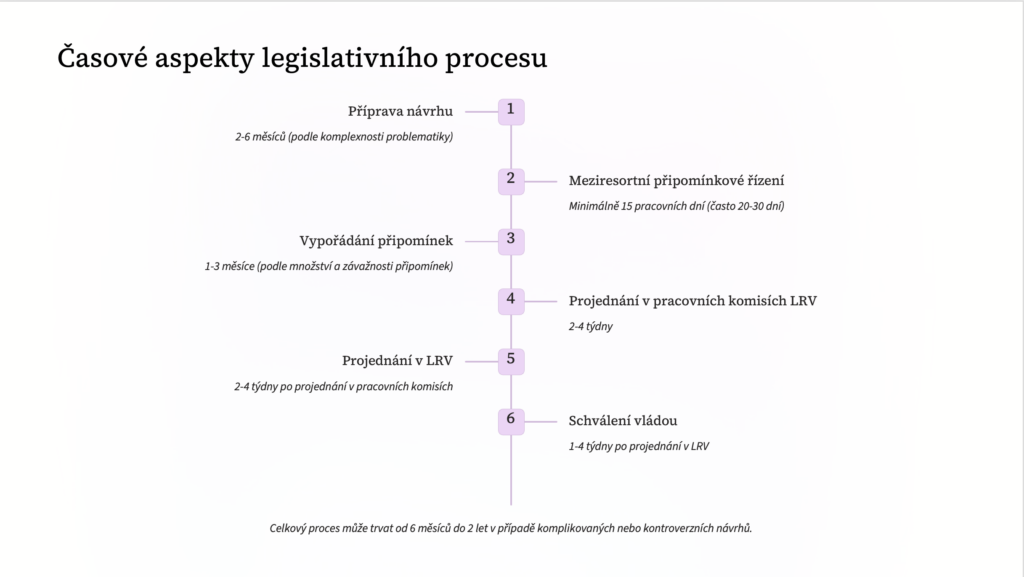

Časová osa vypadá zhruba takto:

2. Jaká je nejčastější chyba firem při tvorbě katalogu aktiv?

Přílišný detail – Katalogizace na úrovni každého zařízení (jednotlivé switche, servery, IP adresy). Toto pojetí je dlouhodobě neudržitelné a vede k zahlcení nepodstatnými informacemi, informace také velmi rychle zastarávají.

Přílišná obecnost – Vágní kategorie jako „IT infrastruktura“ nebo „Databáze“. Tato „definice“ dostatečnou granularitu pro řízení rizik a neumožňuje stanovit vlastníky a odpovědnosti. Zároveň se obtížně prioritizuje obrana.

Chybějící vazba na služby – Izolovaný seznam technických prostředků bez kontextu. Pokud nemáte propojení s byznys procesy, chybí vám informace o kritičnosti a ztrácíte schopnost zdůvodnit investice do ochrany.

K čemu tyto chyby vedou?

Především:

- nepoužitelnost při řízení rizik (Nelze správně identifikovat hrozby a zranitelnosti konkrétních aktiv)

- nereálná údržba (Katalog rychle zastarává a stává se pouze formálním dokumentem pro audity)

- nesoulad při auditech (Auditor odhalí rozdíl mezi realitou a dokumentací, což může vést k negativním zjištěním)

Jak tedy najít rovnováhu?

Ideální katalog aktiv:

- Obsahuje logické celky, ne jednotlivá zařízení

- Je přímo navázán na služby a byznys procesy

- Každé aktivum má vlastníka a jasnou hodnotu pro organizaci

- Je pravidelně aktualizován (min. 1x ročně)

- Slouží jako základ pro analýzu rizik a plánování opatření

3. Co by měl nový manažer kybernetické bezpečnostiřešit jako úplně první krok po nástupu?

Typická chyba: Okamžité prosazování striktních bezpečnostních pravidel bez pochopení operativních potřeb organizace vytváří odpor a poškozuje reputaci bezpečnostního týmu. Jak tedy na to?

- Pochopit služby a jejich závislosti – Identifikujte klíčové byznys procesy, informační systémy, které je podporují, a jejich vzájemné závislosti. Zaměřte se na „crown jewels“ – nejcennější data a procesy.

- Najít spojence ve vedení – Navažte vztahy s klíčovými stakeholdery z různých oddělení, zejména s těmi, kteří mají vliv na rozhodování a rozpočty. Získejte jejich podporu a pochopení pro bezpečnostní iniciativy.

- Identifikovat „quick wins“ – Najděte viditelná a snadno implementovatelná opatření, která přinesou rychlý bezpečnostní přínos s minimálním odporem. Budujte důvěru pomocí těchto drobných, ale viditelných úspěchů.

Praktická strategie pro prvních 90 dnů full time manažera KB

1-30 dnů: Naslouchání a mapování

Veďte individuální rozhovory s klíčovými stakeholdery, mapujte existující bezpečnostní opatření a dokumentaci, identifikujte hlavní problémy a mezery.

31-60 dnů: Analýza a plánování

Vytvořte první verzi analýzy rizik, identifikujte quick wins, začněte budovat svoji vizi a strategii KB na základě zjištěných dat.

61-90 dnů: První implementace

Realizujte quick wins, představte vizi a strategii vedení, získejte zpětnou vazbu a podporu pro dlouhodobé iniciativy.

4. Jak si vysvětlit a správně využít výsledky analýzy rizik, aby nezůstaly v šuplíku?

Mnoho organizací vytváří analýzu rizik pouze jako splnění formálního požadavku nebo pro účely auditu. Takový přístup je však plýtváním cenného úsilí a postrádá skutečnou hodnotu pro organizaci.

Analýza rizik musí:

- Ovlivňovat rozhodování na všech úrovních řízení

- Poskytovat základ pro plánování bezpečnostních opatření

- Být živým dokumentem, který se pravidelně aktualizuje

- Odrážet reálný stav organizace a její priority

Jak efektivně využít výsledky analýzy rizik?

Vazba na priority a rozpočty – Propojte identifikovaná rizika s plánováním investic a rozpočtů. Používejte analýzu jako objektivní nástroj pro zdůvodnění potřebných zdrojů a prioritizaci projektů.

Komunikace v jazyce byznysu – Překládejte technická rizika do obchodních dopadů (finanční ztráty, poškození reputace, právní postihy, dopad na zákazníky). Management lépe pochopí rizika vyjádřená v pojmech, které jsou mu blízké.

Měření efektivity opatření – Sledujte, jak zavedená bezpečnostní opatření snižují hodnotu rizik v čase. Poskytujte pravidelné reporty o zlepšení bezpečnostní pozice organizace.

5. Jak efektivně zapojit vrcholový management do KB, když to vnímá jako IT téma?

Kybernetická bezpečnost není úkol IT. Je to strategické riziko, které vyžaduje pozornost celé organizace – od vedení až po řadové zaměstnance. Vrcholový management musí chápat, že jde o byznys problém, ne pouze technickou záležitost.

4 tipy, jak evektivně zapojit vrcholový management

Používejte jazyk byznysu – Vyhněte se technickému žargonu. Mluvte o dopadech na byznys, konkurenční výhodě, finanční stabilitě a reputaci. Propojujte bezpečnostní rizika s obchodními cíli organizace.

Vytvářejte reálné scénáře – „Co se stane, když…“ je mocný nástroj. Ukažte konkrétní scénáře bezpečnostních incidentů a jejich dopady na organizaci. Využijte případové studie z vašeho odvětví.

Demonstrujte dopady na služby – Ukazujte, jak bezpečnostní incidenty přímo ovlivňují schopnost poskytovat služby zákazníkům a plnit obchodní závazky. Propojte kybernetická rizika s reálnými službami.

Srovnávejte s konkurencí – Ukažte, jak si stojí konkurence v oblasti kybernetické bezpečnosti a jaké standardy jsou v odvětví běžné. Vysvětlete, jak může silná bezpečnost představovat konkurenční výhodu.

Příklad: Jak zapojit vedení po ransomwarovém útoku v odvětví

Situace: Významná konkurenční společnost ve vašem odvětví byla zasažena ransomwarovým útokem, který způsobil týdenní výpadek provozu a finanční ztráty.

Špatný přístup: „Potřebujeme investovat do nové EDR technologie a aktualizovat naše firewall řešení, protože naše současné nástroje neposkytují dostatečnou ochranu proti pokročilým hrozbám.“

Efektivní přístup: „Konkurenční společnost XYZ utrpěla týdenní výpadek klíčových systémů, což jim způsobilo ztrátu 30 milionů Kč a odchod tří významných klientů. Naše analýza ukazuje, že jsme zranitelní podobným způsobem. Pokud bychom byli napadeni, znamenalo by to pro nás tyto konkrétní dopady…“

6. Varování NÚKIB před čínskými technologiemi

NÚKIB vydal varování před hrozbou v oblasti kybernetické bezpečnosti spočívající v předávání systémových a uživatelských dat do Čínské lidové republiky a ve vzdálené správě technických aktiv vykonávané z území Čínské lidové republiky. Hrozba je hodnocena na úrovni „Vysoká“, tedy jako pravděpodobná až velmi pravděpodobná.

Co by tedy nyní měly společnosti provést?

Krok 1: Inventarizace – kde všude jsou dotčené technologie (nejen síťové prvky, ale i IP kamery, FVE střídače, EV a další IoT). A pozor – Lenovo už více jak 10 let je čínská firma.

Krok 2: provést základní analýzu rizik a zamyslet se, co s tím

7. Váže se na mě nějak zákon, i když pouze dodávám regulovanému subjektu?

Situace: malý dodavatel spolupracuje s bankou, banka daného dodavatele nezavázala smluvně k plnění povinností dle Zákona. Má dotyčný podnikatel něco řešit? Samozřejmě kromě pudu sebezáchovy.

Odpověď: Pokud se jedná o banku, nejde jen ZoKB, ale hlavně o DORA. Může tedy do banky dojít kontrola z ČNB, která zhodnotí, že banka špatně vyhodnotila své dodavatele a půjde na kontrolu přímo k danému dodavateli. Je tedy nutné projít si nařízení DORA a zjistit, co má dodavatel plnit.

FAQ – Nejčastější otázky k ZoKB a NIS2

Co je ZoKB a koho se týká?

ZoKB je nový český zákon o kybernetické bezpečnosti, který transponuje evropskou směrnici NIS2. Týká se široké škály organizací v ČR – od státní správy po soukromé firmy v odvětvích jako energetika, doprava, zdravotnictví, digitální infrastruktura nebo finanční sektor.

Jaký je vztah mezi ZoKB a NIS2?

NIS2 je evropská směrnice, která stanovuje minimální požadavky na kybernetickou bezpečnost. ZoKB je český zákon, který NIS2 zavádí do národní legislativy a doplňuje ji o konkrétní postupy, vyhlášky a povinnosti.

Co znamenají vyhlášky k ZoKB?

Vyhlášky upřesňují praktické požadavky zákona – např. seznam regulovaných služeb, bezpečnostní opatření, úrovně informačních systémů nebo podmínky využívání cloudu. Bez nich by nebylo možné zákon plně aplikovat v praxi.

Jaké jsou povinnosti dodavatelů regulovaným subjektům?

Pokud dodáváte služby regulovaným organizacím (např. bankám, energetickým firmám, státní správě), mohou se na vás vztahovat povinnosti vyplývající z ZoKB i DORA. Je důležité si vyjasnit smluvní požadavky a provést vlastní analýzu rizik.

Jak se připravit na ZoKB a NIS2 v praxi?

Základem je správně sestavený katalog aktiv, pravidelná analýza rizik, zapojení managementu a implementace bezpečnostních opatření. Doporučuje se také sledovat metodiky NÚKIB a účastnit se vzdělávacích programů, jako je CyberEdu.